Table of Contents

Mise à jour GESA virtualisée - Debian 10 vers Debian 11

Introduction

Le processus de mise à jour peut prendre un certain temps, vos services dépendant de cette GESA pourraient passer en status Inconnu le temps de cette mise à jour.

Si vous avez les accès SSH à votre serveur Esia et que vous le souhaitez, vous pouvez désactiver le système d'alerting pendant la mise à jour de la GESA. (voir cette étape au chapitre Préparation pre-update)

La suite du tuto parle de :

- 2. Prérequis : Nécessaire pour débuter la mise à jour.

- 3. Processus de mise à jour : Étapes nécessaires pour la réalisation de la mise à jour

- 4. Configuration : Configuration des nouveautés apportées par la mise à jour.

- 5. Nettoyage : Pour récupérer de l'espace disque après la mise à jour.

Il est vivement conseillé, voire nécessaire, d'avoir lu au moins 1 fois ce tuto en entier avant de démarrer la mise à jour en production.

ℹ️ Cette mise à jour concerne :

- Unity virtuelle(x86)

- Svalinn virtuelle(x86)

- Svalinn physique(x86)

Prérequis

Avant de commencer la mise à jour, l’entièreté des points suivants doivent être remplis, il faut s'assurer :

- D'avoir une connexion internet pour télécharger les paquets de mise à jour.

- Réaliser au préalable un snapshot de la VM afin de vite revenir à l'état précédent en cas de GROS problèmes.

Étapes de mise à jour

Préparation pre-update

Faire un snapshot de la VM

Afin de pouvoir revenir rapidement en cas de crash complet.

Désactiver le système d'alerting sur le serveur Esia (Optionnel)

Pour éviter de recevoir des faux positifs pendant la mise à jour.

Se connecter en SSH root sur votre serveur Esia et taper :

- copy

chmod -x /usr/local/esia/plugins/alerting/*

Mise à jour

La mise à jour se déroule comme ceci :

- On modifie le fichier des sources de paquets pour indiquer qu'on passe en bullseye (commande sed)

- On met à jour la base de données système contenant la liste des paquets (commande apt update)

- On met à jour le système (commande apt dist-upgrade)

Préparer la mise à jour :

Vérifier le fichier apt source, via la commande suivante:

- copy

cat /etc/apt/sources.list

Vous devriez avoir les lignes suivantes:

deb http://deb.debian.org/debian buster main contrib non-free deb-src http://deb.debian.org/debian buster main contrib non-free deb http://stable.repository.esia-sa.com/esia buster contrib non-free

Au besoin éditer le fichier avec la commande nano (ctrl + o pour sauvegarder et ctrl +x pour quitter).

- copy

nano /etc/apt/sources.list

Nous allons maintenant remplacer tous les buster par bullseye et mettre à jour la liste des paquets.

- copy

sed -i s/buster/bullseye/g /etc/apt/sources.list sed -i s#bullseye\/updates#bullseye-security#g /etc/apt/sources.list apt update

Exemple

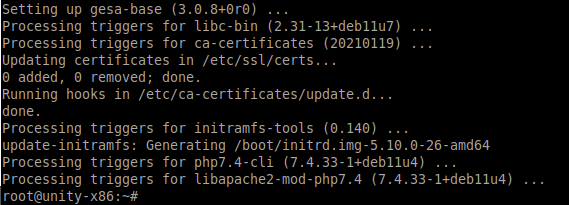

root@unity-x86:~# sed -i s/buster/bullseye/g /etc/apt/sources.list root@unity-x86:~# sed -i s#bullseye\/updates#bullseye-security#g /etc/apt/sources.list root@unity-x86:~# apt update Get:1 http://security.debian.org/debian-security bullseye-security InRelease [48.4 kB] Hit:2 http://stable.repository.esia-sa.com/esia bullseye InRelease Hit:3 http://deb.debian.org/debian bullseye InRelease Get:4 http://security.debian.org/debian-security bullseye-security/main Sources [159 kB] Get:5 http://security.debian.org/debian-security bullseye-security/main amd64 Packages [256 kB] Get:6 http://security.debian.org/debian-security bullseye-security/main Translation-en [165 kB] Fetched 628 kB in 1s (903 kB/s) Reading package lists... Done Building dependency tree Reading state information... Done 415 packages can be upgraded. Run 'apt list --upgradable' to see them. root@unity-x86:~#

Vérifier l'état actuel de votre système :

Vérifier l'espace disque système via la commande ci-dessous :

- copy

df -h |grep -v tmpfs|grep -v udev|grep -v /boot

Exemple :

root@unity-x86:~# df -h |grep -v tmpfs|grep -v udev|grep -v /boot Filesystem Size Used Avail Use% Mounted on /dev/mapper/debian--buster--vg-root 15G 1.7G 13G 12% / root@unity-x86:~#

Lancer la mise à jour :

Pour télécharger la mise à jours GESA + OS

- copy

apt -d dist-upgrade

Avant de confirmer, vérifier si vous aurez suffisamment d'espace disque :

Ensuite, exécutez la commande suivante pour appliquer et configurer les paquets:

- copy

apt dist-upgrade

Dans l'exemple ci-dessous, il faudra 392 MB + 935 MB pendant l'installation.

498 upgraded, 148 newly installed, 5 to remove and 0 not upgraded. Need to get 0 B/323 MB of archives. After this operation, 652 MB of additional disk space will be used. Do you want to continue? [Y/n]

- Pour toutes les questions posées, laissez la réponse par défaut

- S'il y a une question concernant GRUB, il est nécessaire de ne pas se tromper et de bien cocher le bon disque de démarrage de la VM. Sinon celle-ci pourrait ne plus booter.

Exemples de questions posées

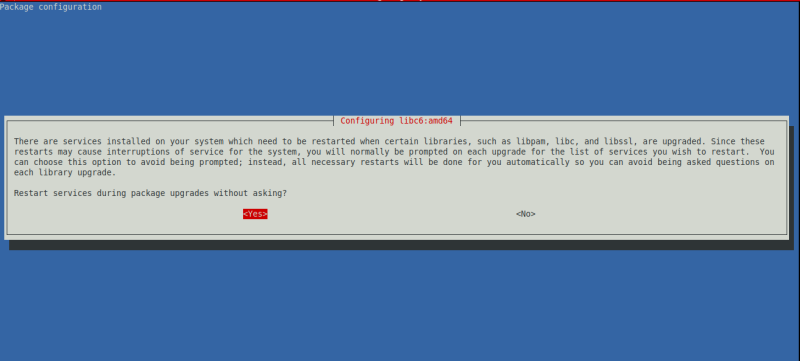

On répond avec “Yes” puis ENTER

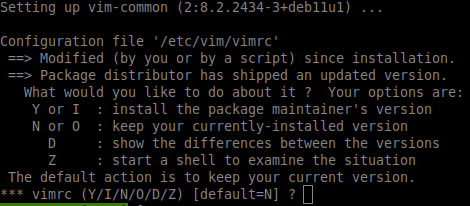

On garde toujours réponse par défaut 'N', il suffit donc de faire ENTER

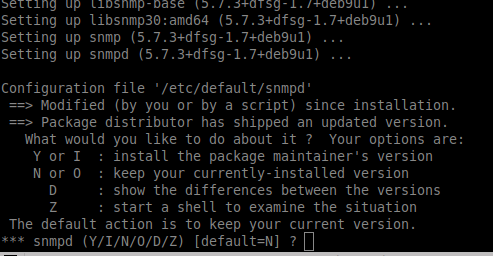

On garde toujours réponse par défaut 'N', il suffit donc de faire ENTER

Tâches post-update

Supprimez les anciens paquets Debian buster

Cette étape est nécessaire, en plus de gagner en espace disque, gardez les anciennes versions de paquets pourrait :

- Causer des bugs dans Esia

- Causer des problèmes dans les mises à jour futures.

Il est donc vivement conseillé de réaliser cette étape même si votre Esia fonctionne maintenant correctement. De plus, cela permet aussi de faire ressortir de suite des problèmes/bugs qui pourraient survenir plus tard de manière aléatoire.

- copy

apt autoremove

Confirmer la suppression.

Purger les anciens paquets GESA buster

Ces paquets ont été remplacés et ne sont plus utilisés. Ils ont été supprimés par la commande apt autoremove à l'étape précédente, mais il faut maintenant supprimer leur configuration.

! Attention, lisez la note qui suit avant d'exécuter la commande.

- copy

apt purge gesa-ecatp-plugins gesa-watchdog

! Attention, avant de confirmer, vérifiez bien que (comme ci-dessous) seulement ces 2 paquets seront supprimés.

root@unity-x86:~# apt purge gesa-ecatp-plugins gesa-watchdog Reading package lists... Done Building dependency tree... Done Reading state information... Done The following packages will be REMOVED: gesa-ecatp-plugins* gesa-watchdog* 0 upgraded, 0 newly installed, 2 to remove and 0 not upgraded. After this operation, 0 B of additional disk space will be used. Do you want to continue? [Y/n]

Confirmer la purge des paquets.

Tâches essentielles de fin de mise à jour

Vérifiez si votre VM redémarre

Redémarrez votre VM et vérifiez si le redémarrage fonctionne. Une erreur de configuration de GRUB ou dans la mise à jour du système pourrait faire en sorte que la VM ne démarre plus. Où que la connexion ECATP vers le serveur Esia ne redémarre pas automatiquement.

Pour rebooter de manière propre, saisissez la commande suivante :

- copy

reboot

Vérifiez l'état de vos services

Connectez-vous sur votre Esia pour vérifier que les services liés à cette GESA fonctionnent correctement.

Vérifiez si vous avez des nouvelles alertes

S'il y a de nouveaux services en erreur, vérifiez bien qu'ils sont sur des Nœuds liés à la GESA concernée.

Si certains de vos plugins ne fonctionnent plus après la mise à jour. (Dans ce cas, contactez notre support)

Réactivez le système d'alerte

Si vous aviez désactivé l'alerting à l'étape Préparation pre-update, n'oubliez pas de le réactiver sur le serveur Esia (en SSH root). Sinon, vous pouvez passer cette étape.

Activation :

- copy

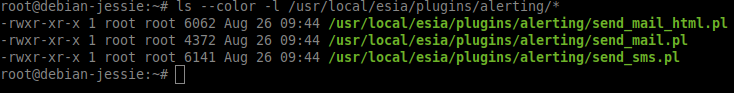

chmod +x /usr/local/esia/plugins/alerting/*

Vérifier si il est activé :

- copy

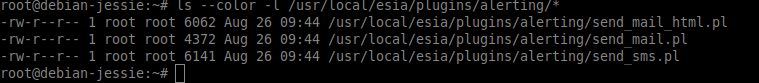

ls --color -l /usr/local/esia/plugins/alerting/*

On peut voir dans les exemples ci-dessous la couleur verte qui indique que les scripts sont exécutables. Ils sont donc activés.

Exemples :

Configuration

Configuration de l'utilisateur esia (optionnel)

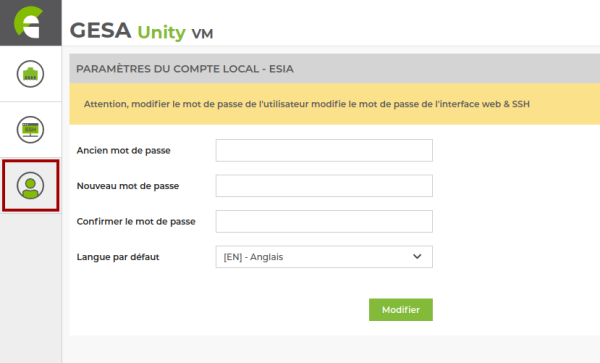

Chaque GESA, qu'elle soit physique ou virtuelle, possède maintenant une nouvelle interface web. Cette interface est accessible via l'IP de la GESA en http.

On s'y connecte avec un utilisateur qui permet aussi bien un accès en ligne de commande qu'a l'interface web. Retenez bien que c'est le même utilisateur pour la ligne de commande & le web.

Voici les crédentials par défaut :

- Utilisateur : esia

- Mot de passe : gesa

Si cet utilisateur esia était présent sur l'OS avant la mise à jour, le mot de passe précédent n'aura pas été modifié et devra être utilisé à la place du mot de passe par défaut.

Aucun autre utilisateur SSH ne permettra une connexion à l'interface web.

Si vous souhaitez modifier le mot de passe de cet utilisateur esia deux méthodes sont possibles :

En ligne de commande

Tapez la commande suivante :

- copy

passwd esia

Entrez votre nouveau mot de passe et confirmez le :

root@unity-x86:~# passwd esia New password: Retype new password: passwd: password updated successfully root@unity-x86:~#

Via l'interface web

Nettoyage

Vous pouvez maintenant supprimer le snapshot